Theo các nhà nghiên cứu của Microsoft, nhóm tin tặc đã sử dụng dịch vụ proxy dân cư để làm xáo trộn địa chỉ IP nguồn của các cuộc tấn công, nhằm vào chính phủ, nhà cung cấp dịch vụ CNTT, tổ chức phi chính phủ, quốc phòng và các lĩnh vực sản xuất quan trọng.

Nhóm Midnight Blizzard, trước đây được biết đến với các tên gọi Nobelium, APT29, Cozy Bear, Iron Hemlock, đã thu hút sự chú ý của toàn thế giới sau cuộc tấn công chuỗi cung ứng SolarWinds vào tháng 12/2020. Họ cũng đã thực hiện các cuộc tấn công có chủ đích nhằm vào các bộ ngoại giao và tổ chức ngoại giao.

Theo Microsoft, các cuộc tấn công này sử dụng nhiều kỹ thuật đánh cắp mật khẩu, brute-force và đánh cắp mã thông báo. Công ty Microsoft cũng đã cảnh báo về cuộc tấn công đánh cắp thông tin xác thực và cho biết rằng việc xác định phạm vi và khắc phục sẽ trở nên khó khăn do tác nhân đe dọa có thể đã sử dụng các địa chỉ IP này trong thời gian ngắn.

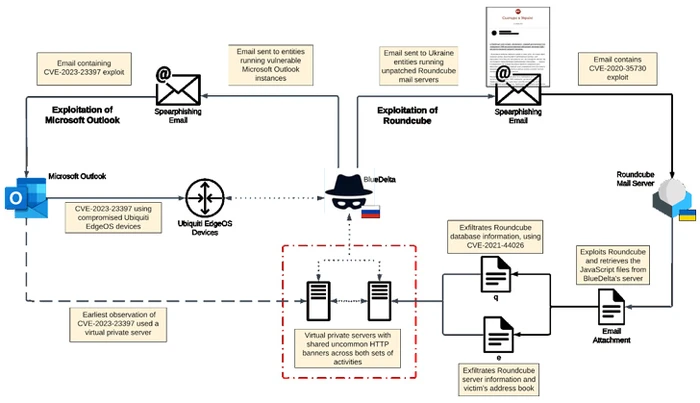

Ngoài ra, công ty an ninh mạng Recorded Future đã tiết lộ về một chiến dịch lừa đảo trực tuyến mới do nhóm APT28 (BlueDelta, Forest Blizzard, FROZENLAKE, Iron Twilight và Fancy Bear) thực hiện nhằm vào các tổ chức chính phủ và quân đội ở Ukraine từ tháng 11/2021. Các cuộc tấn công trong chiến dịch này đã sử dụng các email có tệp đính kèm khai thác các lỗ hổng trong phần mềm webmail Roundcube mã nguồn mở để tiến hành do thám và thu thập dữ liệu.

“BlueDelta gần như chắc chắn sẽ tiếp tục ưu tiên nhắm mục tiêu vào các tổ chức chính phủ và khu vực tư nhân Ukraine để hỗ trợ các nỗ lực quân sự rộng lớn hơn của Nga,” Recorded Future kết luận.

Theo công ty an ninh mạng, chiến dịch này đã có mức độ chuẩn bị cao và nhanh chóng biến nội dung tin tức thành mồi nhử để khai thác người nhận. Đáng chú ý, hoạt động này cũng liên quan đến một loạt các cuộc tấn công khai thác lỗ hổng zero-day trong Microsoft Outlook nhằm vào các tổ chức châu Âu. Tuy nhiên, lỗ hổng leo thang đặc quyền này đã được khắc phục trong bản vá Patch Tuesday phát hành vào tháng 3/2023.